Cryptologie et Sécurité des systemes

- 1.1 Naissance de la cryptologie (Antiquité)

- 1.2 Faut-il faire confiance à un code?

- 1.3 Première conclusion

1. Introduction

1.1 Histoire et Origines

1.1.1 Naissance de la cryptologie (Antiquité)

Qu'est ce que la cryptographie? Lorsque l'on cherche à cacher un message, le rendre illisible ou incompréhensible par des personnes non autorisées mais accessible aux personnes authentifiées, nous pouvons dire que nous faisons de la "cryptographie".

La cryptologie contient deux parties:

La cryptographie: Cryptage des messages clairs.

La cryptanalyse: Décryptage des cryptogrammes (messages chiffrés).

La cryptographie est née naissance pour des raisons militaires et diplomatiques

Le premier document codé a été retrouvé en Irak. En effet, un texte codé

figurant sur une tablette d'argile a été gravé par un potier babylonien qui voulait dissimuler la recette de son succès.

Après avoir rajouté quelques consonnes et reconnu les mots à l'orthographe fantaisiste, les archéologues ont réussi à déchiffrer la formule

de fabrication d'un vernis dont le potier gardait jalousement l'exclusivité.

V°- II° siècles avant JC:

Les Grecs ont rénové la cryptographie en mettant un nouveau système à disposition de leur puissante armée. Pour comprendre

il faut prendre un bâton d'un diamètre bien défini (scytale) qui sert de clef pour le codage, puis prendre un ruban et l'enrouler sur le baton en spires parallèles.

Le message sera écrit directement sur la bande enroulée, ligne par ligne en suivant la longueur du baton!

Une fois cela terminé, déroulez le ruban et Hop votre méssage est codé. Pour le décoder il vous faudra utiliser la même clef utilisée pour le codage,

c'est à dire un baton de même diamètre que celui utilisé pour le codage!

Ce n'était pas un bon système car, pour envoyer un message codé de la part de la Grece en destination de Rome, il fallait envoyer la clef avec. Il suffisait que le baton soit volé par des espions pour qu'une personne non autorisée soit capable de lire le message secret!

Il a fallu attendre le II° siècle pour voir un vrai changement de méthode; chez les Romains Polybe améliora un système de transmission qui avait été conçu par Kléoxénos et Démokleïtos.

Polybe inventa un système de cryptage par carré, ce dernier fut baptisé "carré de Polybe". L'idée était de mettre toutes les lettres de l'alphabet dans un tableau 5x5. Pour coder une lettre il suffisait de la remplacer par ses coordonnées dans le tableau.

| 1 | 2 | 3 | 4 | 5 | |

| 1 | A | B | C | D | E |

| 2 | F | G | H | I,J | K |

| 3 | L | M | N | O | P |

| 4 | Q | R | S | T | U |

| 5 | V | W | X | Y | Z |

En fait, la complexité de ce système a protégé naturellement les messages que les Anciens envoyaient : toute personne pouvait voir la communication puisque Polybe ne mentionne pas qu’elle devait se produire à l’abri des regards mais comme tout procédé cryptographique, l’observateur ne pouvait pas spontanément donner un sens à ces signaux. 50 ans avant JC:

Un des premiers algorithmes mathématiques par Jules César pour communiquer ses ordres et rapports avec ses lieutenants.

Le principe est très basique : C'est un système de décalage qui consiste à remplacer une lettre par la lettre suivante ou la 3eme lettre qui suit ou la 4eme et ainsi de suite dans l'ordre de l'alphabet

. Il existe de nombreuses variantes pour ce système.

Exemple : Message clair = "Bonjour" Message crypté = "CP OKPV S"Par simple attaque brute toute personne doit être capable de casser ce code, donc je ne vous conseille pas de l'utiliser pour coder vos messages!

1.2 Faut-il faire confiance à un code?

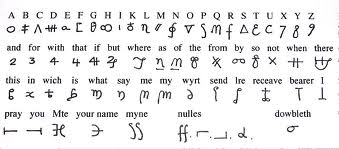

Je vais me contenter, dans la rubrique historique d'expliciter deux exemples:(a) Le 15 octobre 1586: La reine d'Ecosse Mary Stuart fû jugée pour trahison, accusée d'avoir pris part à un complot tendant à assassiner la reine Elizabeth, afin de s'emparer elle-même de la couronne d'Angleterre. Sir Francis Walsingham, Premier secrétaire de la reine Elizabeth, avait déjà fait arrêter les autres conspirateurs, avait obtenu leurs aveux et les avait fait exécuter. Malheureusement pour Mary, Walsingham était aussi le chef de l'espionnage anglais. Il avait intercepté les lettres de Mary aux conspirateurs et Thomas Phelippes les décoda. Le chiffre utilisé n'était pas simplement une substitution, mais plutôt un nomenclateur, comme le montre la figure ci-dessous. Il était constitué de 23 symboles qui remplaçaient les lettres de l'alphabet (sauf j, v et w), ainsi que de 36 symboles représentant des mots ou des phrases. Il y avait en outre quatre nulles et un symbole qui signifiait que la lettre suivante était une lettre doublée.

Son code en image:

Mary était certaine que son code était inviolable et il a fini par être cassé avec une analyse fréquentielle.

(b) Bien avant la deuxième guerre mondiale la Machine Enigma a fait son apparition, crée par un hollandais resident en Allemagne le Dr Arthur Scherbius. Cette machine de cryptographie a été considéré par les allemands comme une machine sure totalement inviolable pendant assez longtemps. Pendant la deuxieme guerre mondiale, les services secrets polonais ont pû s'emparer d'un exemplaire et l'ont donné aux britanniques. Les Allemands ignoraient que les services de contre-espionnage français et Polonais travaillaient également depuis 1930 sur une méthode de déchiffrement. Le Commandant Gustave Bertrand des services secrets français, recruta pour cela Hans Thilo Schmidt (dont le nom de code était Asche), qui travaillait à l'époque pour le Chiffrierstelle.

Lorsque la seconde guerre mondiale éclata en 1939, les alliés savaient décrypter les messages d'Enigma. Le 24 juillet 1939, Marian Rejewski ( responsable du Biuro Szyfrow - service européen le plus avancé dans les recherches sur le chiffrement allemand ) remit un modèle de la machine Enigma au Commandant Bertrand et à Alistair Denniston, chef du service de déchiffrement de l'Intelligence Service (IS) britannique. La défaite des Allemands fût en partie causée par leur confiance aveugle en leur machine qui s'est avérée pas très efficace.

1.3 Première conclusion

Nous avons bien vu que le cryptologie ne peut en aucun cas être un moyen sûr contre les attaques. Il ne faut jamais dire "Mon code ne peut jamais être cassé", evitez la faute des Allemands car ce qui est impossible aujourd'hui devient un jeu d'enfant 2 ans plus tard!! Néanmoins il existe un seul algorithme prouvé mathématiquement sûr, c'est le code de Vernam que nous allons voir un peu plus tard.